Хакер-неудачник мечтал взломать крупные компании, но попался из-за переписки в Telegram

Мошенник из Нигерии пытался вымогать деньги у крупных компаний, но нарвался на киберспециалистов, которые разоблачили его при помощи мессенджера Telegram.

Об этом сообщила компания Abnormal Security на своем сайте.

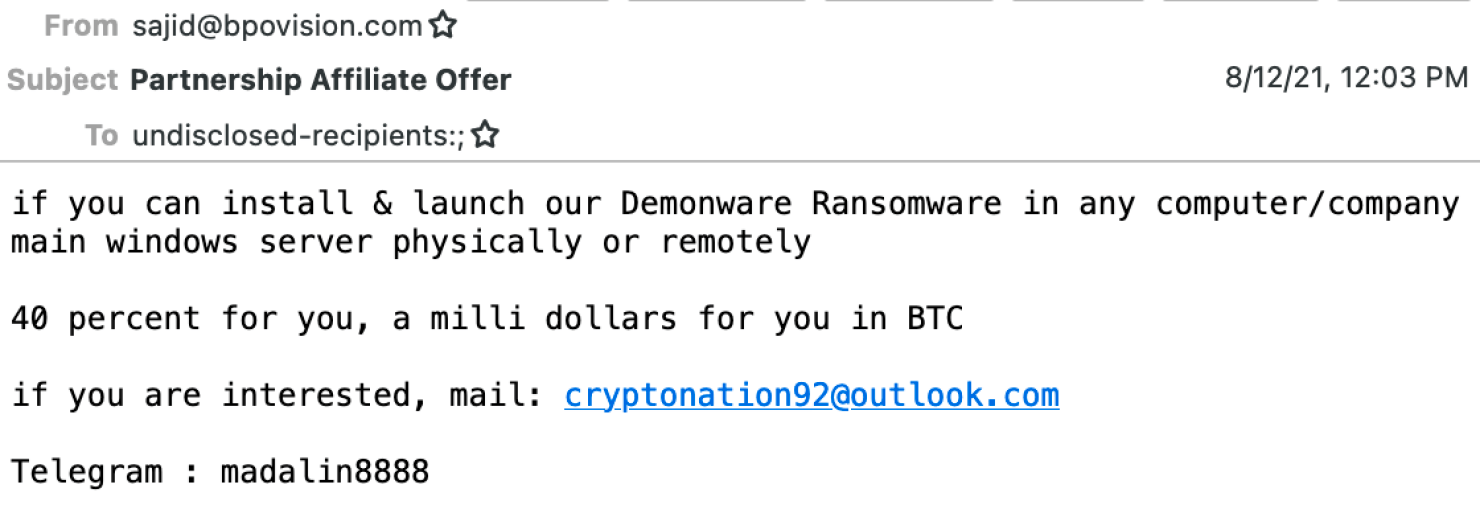

Платформа кибербезопасности заблокировала несколько подозрительных сообщений, которые отправили их клиентам. В них заказчик предлагал инсайдерам за крупное вознаграждение заразить сервера своих компаний при помощи ПО Demonware (также известный как Black Kingdom) — это вирус-вымогатель, который размещен в открытом доступе на GitHub. Для связи автор указал cвой email и никнейм в Телеграме, где он подписан как "Пабло" (Pablo).

"Если вы можете установить и запустить наш Demonware на любой компьютер или главный сервер компании физически или удаленно: 40% — вам, миллион долларов — вам в BTC", — предлагал сделку "Пабло".

Сотрудников Abnormal Security заинтересовала его схема и столь крупная сумма вознаграждения. Как правило, хакеры доставляют вирусы через вложения в электронных письмах, незащищенные учетные записи или уязвимости программ, этот же пытался убедить сотрудников навредить своем работодателям. Эксперты создали фейковый аккаунт и связались с автором писем через Telegram, чтобы выяснить детали.

Сообщение с предложением от хакера

"Если вы работаете в офисе, вы можете установить вымогатель на сервер вашей компании. Как только компания заплатит выкуп в биткоинах, вы получите 40%", — написал злоумышленник в первом же сообщении.

Когда киберспециалист "согласился" на эти условия, собеседник прислал две ссылки на хостинг-сайты, откуда можно было скачать исполнительный файл под названием "Walletconnect (1).exe". Эксперт изучил его и убедился, что это действительно вирус для вымогательства.

Во время беседы стало понятно, что мошенник не знал, какой выкуп можно потребовать у той или иной компании. Изначально он хотел получить $2,5 млн, затем заявил, что надеется на $250 тыс., а после того, как "сотрудник" назвал годовой доход фирмы в размере $50 млн — остановился на сумме в $125 тыс.

Заказчик также пытался успокоить собеседника, уверяя его в безопасности затеи. В частности, заявил, что вирус зашифрует все файлы в системе, включая видеозаписи с камер наблюдения на сервере. Он даже предоставил инструкцию по зачистке следов, объяснил, как избавить от вредоноса.

Судя по ответам, экспертам стало ясно, что злоумышленник:

- ожидает, что сотрудник будет иметь физический доступ к серверу;

- плохо знаком с цифровой криминалистикой или расследованиями инцидентов со взломами.

Представители компании также спросили собеседника, сам ли он создал программу-вымогатель. "Пабло" заявил, что "спрограммировал софт на языке Python". Напомним, Demonware можно бесплатно скачать с GitHub — этот проект призван показать, насколько легко создать и использовать такие вирусы. Злоумышленник решил использовать софт, чтобы заставить других совершить преступление.

В чате Пабло также признался, что получил много адресов электронной почты из LinkedIn — это распространeнный метод, который мошенники используют для получения контактной информации о сотрудниках разных фирм. Сначала он пытался рассылать владельцам фишинговые письма с вирусами, однако потерпел неудачу.

Эксперты попытались выяснить личность мошенника и нашли его email на сайте, посвященном торговле Naira (валюта Нигерии), и в социальной сети. Во время разговора он попытался втереться в доверие и сам раскрыл некоторую информацию о себе, в том числе подтвердил, что находится в Нигерии, и скинул профиль в LinkedIn со своим полным именем. По словам пользователя, он хотел добыть денег на развитие собственной компании — соцсети Sociogram. Позже он удалил сообщения, но специалисты успели сделать скриншоты.

Источник: focus.ua